Przetwarzanie brzegowe jest ze swej natury rozproszone i może na nie składać się wiele centrum danych. Na ten temat toczy się coraz szersza dyskusja, a konstruktywny jej charakter pozwala poznać możliwości dostarczania klientowi coraz większej wartości.

Skąd bierze się zapotrzebowanie na technologię edge?

Według badań przeprowadzonych przez Vertiv i IHS Markit Technology (OMDIA) do kluczowych czynników kształtujących popyt na przetwarzanie brzegowe należą:

- Aplikacje wrażliwe na opóźnienia, które zapewniają wyjątkowe doświadczenia – takie jak platformy edukacyjne

- Przetwarzanie coraz większej ilości danych w pobliżu lokalizacji ich powstawania – które ma na celu ograniczenie dodatkowych opłat za przepustowość

- Aplikacje przemysłowe z przetwarzaniem danych w czasie rzeczywistym – które wymagają dodatkowych zasobów oraz lokalnej i brzegowej infrastruktury

- Inteligentne miasta i bezpieczeństwo publiczne – rozwiązania na poziomie regionalnym i lokalnym przetwarzające duże ilości danych wykorzystywane przez sztuczną inteligencje do rozpoznawania twarzy lub wykrywania nastrojów, wymagają zasobów obliczeniowych lokalnej sieci brzegowej

Ramy czasowe wdrażania nowych możliwości

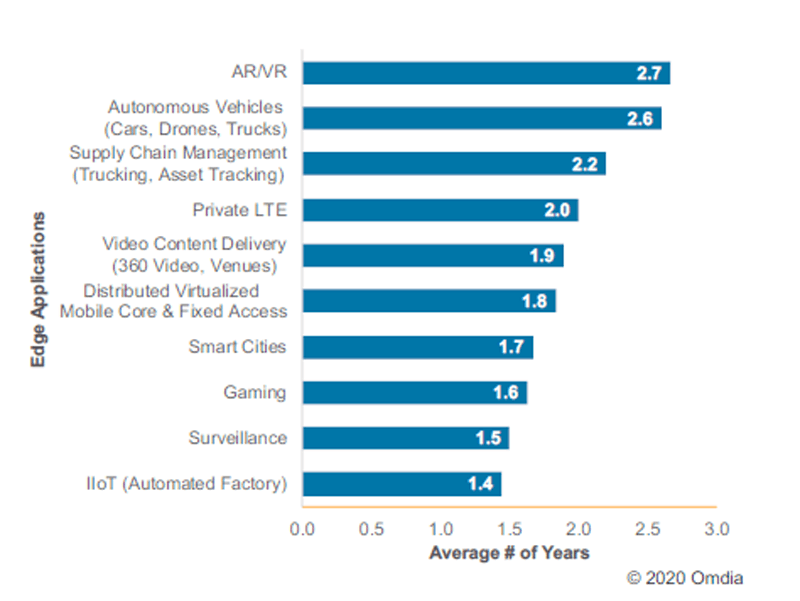

Ramy czasowe wdrożenia aplikacji przetwarzania brzegowego zależą od budżetu IT i zastosowanej technologii. Na samym początku IT, nadzór, gry i inteligentne miasta stanowiły zasadniczo rozszerzenie istniejących technologii. Obecne wdrożenia aplikacji, takich jak rzeczywistość rozszerzona lub wirtualna, albo pojazdy autonomiczne, wymagają dodatkowych innowacji i szerszych inwestycji.

Powyższy wykres przedstawia szacowany średni czas wdrożenia niektórych aplikacji przetwarzania brzegowego

Nasza rada? Najlepiej zacząć od małego obszaru lub jednego klienta, np. w mieście o średniej wielkości lub w pojedynczym przedsiębiorstwie, ponieważ wdrożenie w pełni funkcjonalnej sieci brzegowej może okazać się długim procesem inwestycyjnym.

Przygotowanie klientów

Sposób skonfigurowania infrastruktury i przygotowanie może mieć istotny wpływ na budżet IT i wyniki klientów. Poniżej przedstawiamy przykłady problemów, na jakie mogą oni napotkać oraz potencjalne rozwiązania.

1. Ograniczone zasoby ludzkie

Obecnie panuje wymóg zarządzania coraz większą liczbą obiektów przy coraz mniejszych zasobach, co może stwarzać zagrożenia dla bezpieczeństwa. Średni koszt naruszenia bezpieczeństwa danych w 2020 roku przekroczy 150 milionów USD[1] - duże obciążenie dla finansów. Ten problem nabiera coraz większego znaczenia w obecnej sytuacji. Oto kilka możliwych rozwiązań, które mogą pomóc w efektywnym i bezpiecznym rozwiązywaniu problemów związanych z kadrą:

- Skomunikowane rozwiązania z funkcjami zdalnego monitorowania lub sieciowymi

- Oprogramowanie do zarządzania obiektem

- Zdalny dostęp i kontrola

- Czujniki środowiskowe

- Programy serwisowe usprawniające konserwację rozwiązań

2. Przestarzała technologia

Specjaliści IT, pracujący w centrach danych i obsługujący infrastrukturę sieciową, często zmagają się z przestarzałą technologią, która może zwiększać ryzyko naruszenia bezpieczeństwa. Oto kilka wskazówek, które pomogą rozwiązać ten problem:

- Poszukaj producentów, którzy oferują programy usprawniające proces modernizacji i nie nadwyrężają budżetu IT klienta, takie jak programy Vertiv Trade-In dla zasilaczy UPS i dla urządzeń zdalnego dostępu

- W sektorze rządowym i edukacyjnym wdrażane są programy państwowe – należy koniecznie podjąć współpracę z producentem obeznanym w ich zasadach i potrafiącymi odpowiednio doradzić klientom

3. Dostęp do obiektu

W niektórych projektach wielu pracowników klienta posiada jednocześnie prawo dostępu do obiektu przetwarzania brzegowego i szaf. Może to mieć poważne implikacje dla bezpieczeństwa i ciągłości biznesowej. Możesz pomóc klientowi w następujący sposób:

- Znajdź szafę rackową o solidnej budowie, wyposażoną w bezpieczny zamek, umożliwiający blokowanie poszczególnych jednostek

- Akcesoria do monitorowania, takie jak kontaktrony drzwiowe, dadzą menedżerom IT większą kontrolę nad dostępem do szaf

- Zainstaluj kamery bezpieczeństwa w celu monitorowania dostępu do obiektu

Jaka wygląda sieć brzegowa klienta?

Vertiv, przy współpracy ze swoimi partnerami handlowymi, jest zaufanym doradcą w zakresie sieci brzegowej, zarówno dla administracji rządowej, potrzebującej wsparcia przy projektach inteligentnych miast, jak i dla producentów pojazdów elektrycznych, pragnących optymalizować codzienne operacje.

Aby uzyskać więcej informacji na temat rozwiązań omówionych w tym artykule, prosimy o kontakt z naszym zespołem handlowym. Mamy nadzieję, że dołączysz do nas podczas naszego kolejnego webinarium z OMDIA , które odbędzie się 25 czerwca: Jak przygotować się na rynek centrum danych po recesji: Wiedza, którą musisz posiadać. Kliknij tutaj, aby się zarejestrować!

[1] https://www.cybintsolutions.com/cyber-security-facts-stats/